|

Los ciberataques están evolucionando hasta llegar a alcanzar un alto nivel de sofisticación y eficacia. Los ciberdelincuentes están apostando por los ataques dirigidos a cambio de tener una mayor recaudación a la hora de solicitar los rescates a las víctimas, así lo ha podido comprobar SophosLabs, el equipo de investigación de la empresa de ciberseguridad Sophos, en un estudio realizado siguiendo el rastro del dinero recaudado por el famoso ransomware SamSam.

Esta investigación ha permitido a SophosLabs identificar un mayor número de afectados y conocer nuevas técnicas de ciberdelincuencia. De acuerdo con las pesquisas, el ransomware SamSam, que apareció por primera vez en diciembre de 2015, usa una técnica de ataque dirigido controlada por un equipo cualificado que irrumpe en la red de la víctima, la vigila y luego ejecuta el malware manualmente, de tal manera que se asegura causar el máximo daño a cambio de obtener un rescate cuantioso, que se calcula en decenas de miles de dólares.

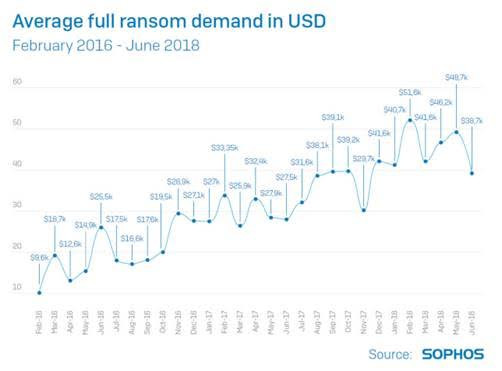

Esta nueva forma de ataque se diferencia del ransomware tradicional que se propaga en grandes y ruidosas campañas de spam enviadas a miles, o incluso a cientos de miles, de personas. Estas técnicas simples tienen como objetivo recaudar grandes cantidades de dinero, pero pidiendo rescates relativamente pequeños. Las cifras de media rondan pocos cientos de dólares por cada víctima.

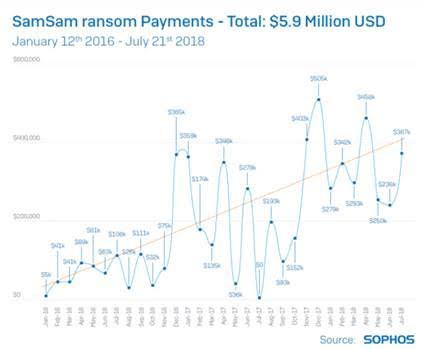

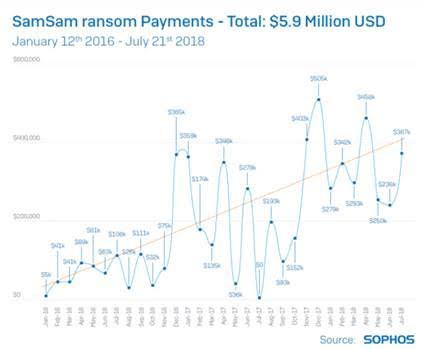

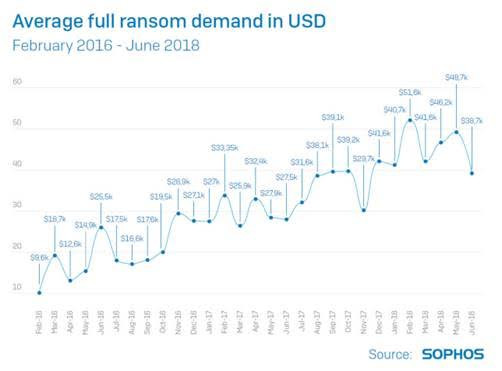

Precisamente, el reducido número de víctimas del ransomware SamSam lo ha hecho pasar desapercibido, impidiendo que se conozcan los detalles sobre cómo funciona y cómo se desarrollan los ataques. Sin embargo, Sophos ha iniciado una exhaustiva investigación que pone al descubierto el gran número de víctimas, así como el aumento en el importe de demanda del rescate, que actualmente suma los casi 6 millones de dólares, alrededor de seis veces más que lo que se desprendía del estudio más reciente.

Para realizar esta investigación, Sophos ha trabajado con la empresa de monitorización de criptomonedas Neutrino, que ha facilitado el seguimiento del dinero e identificación de muchos pagos de rescate y víctimas. El hecho de poder encontrar a un mayor número de víctimas ha permitido a Sophos saber que el sector privado realmente ha soportado la peor parte de SamSam.

Cómo se desarrollan los ataques En el análisis, Sophos ha descubierto que SamSam escanea las redes de las víctimas para definir los dispositivos a cifrar. SamSam obtiene acceso a las redes de las víctimas a través de RDP (Protocolo de escritorio remoto) mediante el uso de software como NLBrute para adivinar las contraseñas débiles. Estos ataques se producen teniendo en cuenta la zona horaria de la víctima, de tal manera que se producen durante la noche mientras las víctimas duermen.

A diferencia de otros conocidos ataques de ransomware como WannaCry o NotPetya, SamSam no es un gusano o virus, por lo que no se puede propagar por sí mismo. En cambio, depende del factor humano para propagarlo: detrás hay una persona que puede adaptar sus tácticas de acuerdo con el entorno y las defensas mientras vigilan al objetivo. SamSam se despliega en los ordenadores de la red de la víctima con las mismas herramientas con las que se despliegan las aplicaciones de software legítimas.

Habiendo obtenido acceso a una red, el operador de SamSam usa una variedad de herramientas para escalar sus privilegios al nivel de administrador. Luego escanean la red en busca de objetivos valiosos e implementan y ejecutan el malware como lo haría cualquier administrador de sistemas, utilizando PsExec o PaExec.

Una vez que se ha extendido por todas partes, las múltiples copias del ransomware se activan centralmente en cuestión de segundos. En cada dispositivo infectado, los archivos se cifran de una manera calculada para causar el mayor daño en el menor tiempo posible. Cuando los ordenadores ya están infectados, el atacante espera para ver si la víctima hace contacto a través de un sitio de pago en la Dark Web al que se hace referencia en la nota de rescate. Las demandas de rescate han aumentado con el tiempo y actualmente rondan los $ 60.000, mucho más que las sumas de tres cifras típicas de los ataques ransomware no dirigidos.

Consejos para evitar ser víctimas de SamSam Para restablecerse rápidamente de un ataque de SamSam, las empresas necesitan más que un plan para recuperar los datos: necesitan un plan integral para la reconstrucción de dispositivos.

La mejor defensa contra SamSam es tener los conceptos básicos mediante la adopción de un enfoque de seguridad por capas y en profundidad. Mantener los parches actualizados y tener contraseñas robustas proporcionará una buena barrera para los ataques de SamSam. Esa barrera se puede fortalecer significativamente con estos simples pasos:

1.Restrinja el acceso de RDP al personal que se conecta a través de una VPN. 2.Use autenticación de múltiples factores para acceso VPN y sistemas internos sensibles. 3.Completar escaneos de vulnerabilidades y pruebas de penetración regulares. 4.Mantenga copias de seguridad fuera del ordenador y fuera de la red.

|